Cómo defenderse de los ataques DDoS y el tráfico de bots con la automatización

En 20 años, Internet se ha transformado de un lugar de intercambio de información a un ciberespacio lleno de pliegues ocultos, ecosistemas, microecosistemas y criaturas autónomas que lo atraviesan en busca de datos.

Un ejemplo de ello son los Bots: programas estructurados para recuperar información de la web. Hablamos de un fenómeno tan extendido que, según una investigación de Encapsule, desde 2016 los bots han generado más tráfico que los propios humanos.

El tipo de bot más conocido es el de los motores de búsqueda: desde Google hasta todos los demás motores menos conocidos, todos utilizan bots, llamados arañas, para indexar el contenido de los sitios web. Junto a estos hay bots que comprueban la seguridad de un sitio, buscando vulnerabilidades para explotarlas ilegalmente.

Pero el escenario es vasto, te encontrarás con bots especializados en tareas que pocas personas conocen. En primer lugar, están aquellos que monitorean los sitios de comercio electrónico en nombre de sus competidores. Son muy populares y comprueban continuamente la tendencia de los precios para permitir que quienes los controlan puedan proponer ofertas especiales, reducciones de precios y, en general, tener siempre una ventaja sobre los competidores.

Todavía en el campo del comercio electrónico, también son muy populares aquellos bots dedicados a comprar productos a precios ventajosos. Básicamente, un software controla sitios como Amazon, Yoox y similares para aprovechar ofertas especiales y comprar productos tan pronto como baje el precio.

En algunos casos, el programa es capaz de volver a poner en venta inmediatamente lo que se ha comprado automáticamente en Ebay. La práctica está tan extendida que este año ha sido una auténtica guerra de bots durante el Black Friday (que ya dura semanas).

Todos ellos son bots que apuntan directamente a asegurar una ventaja económica, pero sus continuos accesos también pesan en otros aspectos. El primero es el tráfico.

Si los bots comienzan a martillar un sitio con millones de solicitudes, todo comienza a ralentizarse y la experiencia de usuario para los de carne y hueso se vuelve de mala calidad, además de aumentar el consumo de infraestructura web y, por lo tanto, los costos.

Luego están todas las implicaciones en las estadísticas del sitio, que por lo tanto ya no serán «fieles» a la tendencia real del tráfico, generando así dificultades y costos adicionales en la promoción del negocio.

Otro problema bien conocido por los profesionales de la Web es el improbable aumento de los ataques cibernéticos, especialmente DDoS. El mundo de los juegos y las plataformas de comercio electrónico son las áreas más afectadas por los ataques DDoS. Así lo afirma un estudio de OVH basado en un análisis de las direcciones IP más atacadas durante 2017 y los perfiles de sus usuarios.

El Sistema de Análisis de Nivel de Amenaza Activa (ATLAS) de Netscout Arbor proporciona una instantánea inmediata de los principales tipos de ataques en mayo de 2018: la compañía recopila datos de tráfico anónimos de 400 proveedores de servicios a escala global, ofreciendo la capacidad de observar aproximadamente un tercio de todo el tráfico de Internet. Como se puede ver en la infografía, en mayo se produjeron 483.910 ataques DDoS en todo el mundo, de los cuales 4.353 en Italia.

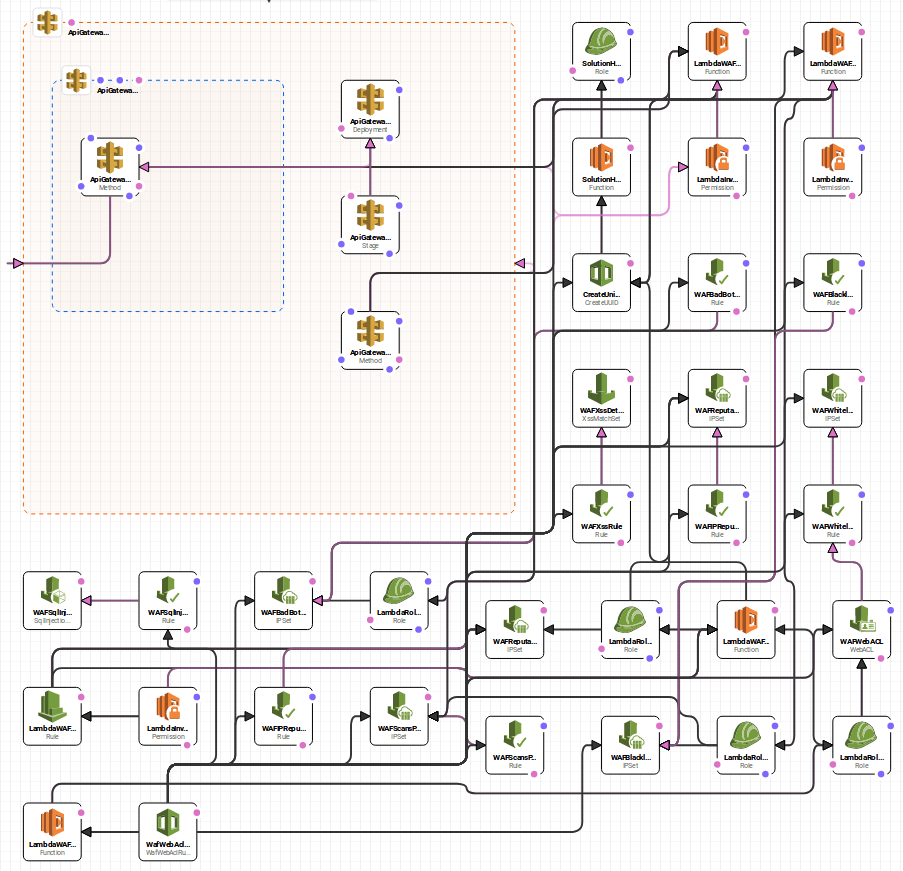

También nos hemos encontrado con problemas de ambos tipos para nuestros clientes. Es por eso que nuestros arquitectos de soluciones en la nube de VMEngine han desarrollado un complejo sistema de automatizaciones, capaz de proteger a nuestros clientes de ataques externos y tráfico no deseado.

La solución de partida la proporciona Amazon Web Services, una solución que, sin embargo, es muy restrictiva y no permite el paso de los User-agents de los Bots fundamentales para la indexación y por tanto para el SEO, terminando bloqueando incluso los Bots de Google y otros motores de búsqueda, y tampoco se modela en el CMS específico (WordPress, Magento, Prestashop, etc.), por lo que no es perfectamente seguro.

La solución propuesta por VMEngine tiene como objetivo personalizar la solución tanto como sea posible en las necesidades específicas de cada proyecto individual, asociando reglas específicas que permitan el tránsito de User Agents benévolos y considerando reglas adaptadas al CMS principal de nuestros clientes, a saber, WordPress y Magento. Esta solución aprovecha AWS CloudFormation para configurar de forma rápida y sencilla reglas de AWS WAF que ayudan a bloquear los siguientes ataques comunes:

- Inyección SQL: Los piratas informáticos inyectan código SQL malicioso en las solicitudes web para extraer datos de la base de datos. Esta solución está diseñada para bloquear las solicitudes web que contienen SQL potencialmente malintencionado.

- Cross-site scripting: También conocido como XSS, los hackers explotan las vulnerabilidades de un sitio web benigno como vehículo para inyectar scripts maliciosos en el sitio del cliente en un navegador web legítimo. Esta solución está diseñada para inspeccionar los elementos más explorados de las solicitudes entrantes para identificar y bloquear los ataques XSS.

- Inundaciones HTTP: los servidores web y otros recursos de back-end corren el riesgo de sufrir ataques de denegación de servicio distribuido (DDoS), como inundaciones HTTP. Esta solución activa automáticamente una regla basada en tasas cuando las solicitudes web de un cliente superan un umbral configurable.

- Escáneres y sondas: las fuentes maliciosas analizan y analizan las aplicaciones web con acceso a Internet en busca de vulnerabilidades. Envía una serie de solicitudes que generan códigos de error HTTP 4xx, y puede usar este historial para identificar y bloquear direcciones IP de origen maliciosas. Esta solución crea una función de AWS Lambda que analiza automáticamente los registros de acceso de Amazon CloudFront o Application Load Balancer, cuenta el número de solicitudes incorrectas de direcciones IP de origen únicas y actualiza AWS WAF para bloquear más escaneos de esas direcciones.

- Listas de reputación de IP: varias organizaciones mantienen listas de reputación de direcciones IP mantenidas por atacantes conocidos, como spammers, distribuidores de malware y botnets. Esta solución aprovecha la información contenida en estas listas de reputación para ayudarle a bloquear las solicitudes de direcciones IP maliciosas.

- Bots y scrapers: Los operadores de aplicaciones web de acceso público deben tener la confianza de que los clientes que acceden a su contenido se identifican con precisión y utilizarán los servicios según lo previsto. Sin embargo, algunos clientes automatizados, como los raspadores de contenido o los bots maliciosos, se hacen pasar por engañosos para eludir las restricciones. Esta solución le permite identificar y bloquear bots y scrapers defectuosos.

Los servicios de AWS ya están preparados de forma nativa para la mitigación de DDoS, pero es su combinación la que puede hacer que cualquier infraestructura web sea segura, eficiente y con bajo consumo (costes). En concreto, nuestros arquitectos de soluciones han utilizado los siguientes servicios de Amazon Web Services para crear las soluciones personalizadas anteriores:

- Amazon CloudFront

- AWS Application Load Balancer (ALB, esencial para la solución)

- Firewall de aplicaciones web (WAF) de AWS

- AWS API GateWay

- AWS Lambda

- AWS CloudWatch

- AWS CloudFormation

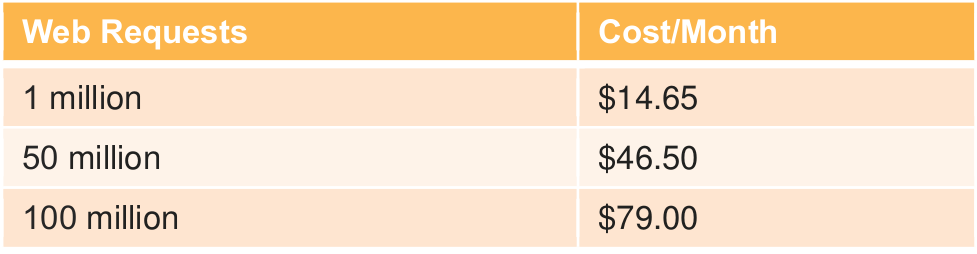

Como se puede ver en la tabla, los costes de esta solución de seguridad son pequeños, muy inferiores a los beneficios generados en términos de seguridad, consumo y experiencia de usuario.

El extraordinario aumento de los ataques DDoS y del tráfico generado por los bots está empujando a los CEOs y CTOs de todas las empresas de comercio electrónico, de todos los tamaños, a tomar decisiones capaces de salvaguardar el negocio de cualquier amenaza externa. También porque, teniendo en cuenta la tabla de costes proporcionada, un tráfico de, por ejemplo, un millón de peticiones que no estaban bloqueadas al principio, podría generar un coste de consumo para la infraestructura incluso 100 veces superior al coste de nuestra solución de seguridad.

Por lo tanto, es necesario adaptar la infraestructura del negocio en línea tanto a las nuevas necesidades del mercado como a los nuevos peligros provenientes de la red. Incluso aquellos que han implementado estrategias de mitigación deben recordar que no han instalado un aparato mágico que mitigue todos los ataques. Los ataques evolucionan y también deben evolucionar las defensas. Será más complejo protegerse de los ataques.